这个高危漏洞引发全球网络安全震荡!CVE-2021-44228,又名Log4Shell 。新西兰计算机紧急响应中心(CERT)、美国国家安全局、德国电信CERT、中国国家互联网应急中心(CERT/CC)等多国机构相继发出警告。

当然像大海资源网这种php的站点是不受影响的,java站点和系统需要提高警惕了。

网络监控Greynoise表示,攻击者正在积极寻找易受Log4Shell攻击的服务器,目前大约有100个不同的主机正在扫描互联网,寻找利用 Log4j 漏洞的方法。

考虑到这个库无处不在、带来的影响以及触发难度较低,安全平台LunaSec将其称为Log4Shell漏洞,甚至警告说,任何使用Apache Struts的人都“可能容易受到攻击”。

漏洞处置建议:

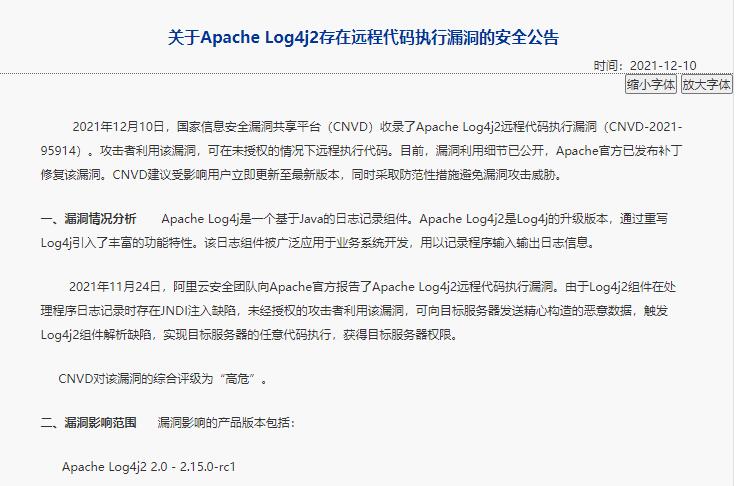

目前,Apache官方已发布新版本完成漏洞修复,CNVD建议用户尽快进行自查,并及时升级至最新版本:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

建议同时采用如下临时措施进行漏洞防范:

1)添加jvm启动参数-Dlog4j2.formatMsgNoLookups=true;

2)在应用classpath下添加log4j2.component.properties配置文件,文件内容为log4j2.formatMsgNoLookups=true;

3)JDK使用11.0.1、8u191、7u201、6u211及以上的高版本;

4)部署使用第三方防火墙产品进行安全防护。

建议使用如下相关应用组件构建网站的信息系统运营者进行自查,如Apache Struts2、Apache Solr、Apache Druid、Apache Flink等,发现存在漏洞后及时按照上述建议进行处置。